今回は、中国のサイバー攻撃グループTickにより情報を摂取されてしまった三菱電機のケースについて、IPA((独)情報処理推進機構)の「制御システムのセキュリティリスク分析ガイド」の手法を使って、リスク分析を行ってみます。この記事を読んでいただき、少しでも、セキュリティリスク分析が理解していただけるように、そしてこの分析手法を現実にどう当てはめるかを学ぶために、僭越ながら挑戦してみます。

三菱電機のサイバーセキュリティインシデントについては、三菱電機が公開した情報が一番間違いがありません。2020年1月に報道された情報漏えいインシデントは、制御システムでの出来事ではありませんが、IPAの手法は制御システムだけにとどまらずさまざまなシステムに適用できると考えています。(このような情報システムにも使えるかといった質問は良くあります)

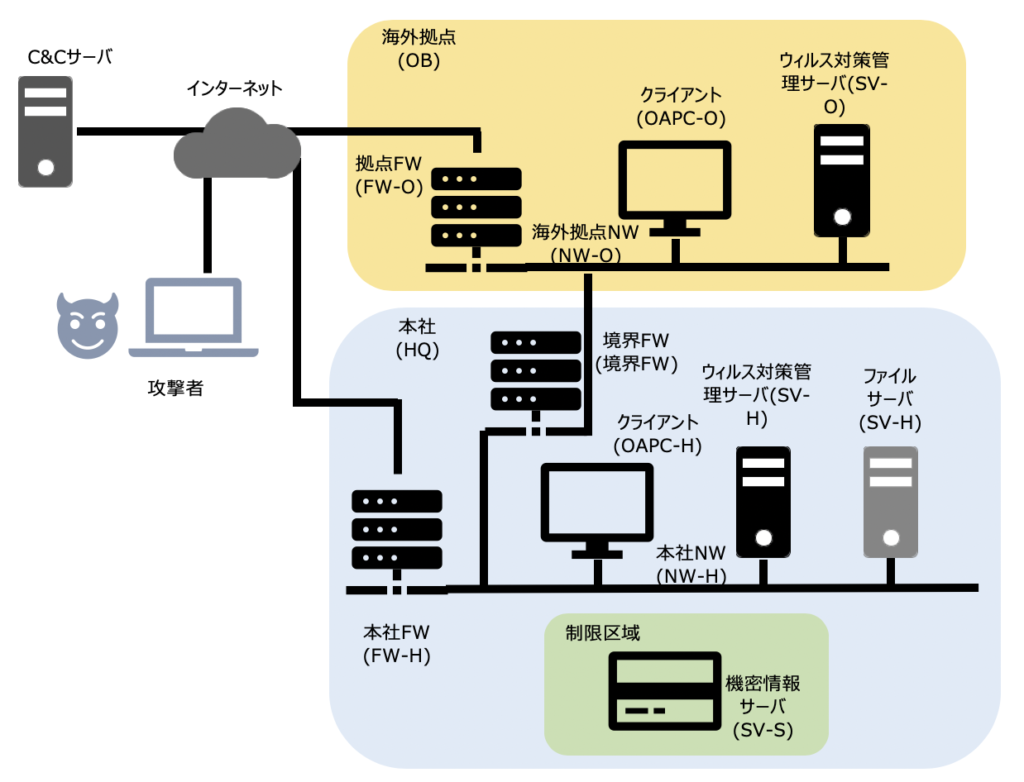

ここでは上記のソースにある情報を元に、本社と海外拠点があって、間に境界ファイアウォール(FW)が存在する制御システム構成図を想定してみました。(たまに聞く話だと拠点との間にFWが存在しない組織も多くあると聞いていますが。)

機密情報の入ったサーバ(SV-S)は本社の制限区域にあってネットワークには接続していないという設定です。しかし接続していないのでモデル化しないと分析ができないので、この部分にはエアギャップがあるとしてモデル化します。このエアギャップを乗り越えるには、USBメモリの様なデバイスを物理的に接続する、不正媒体・機器接続が脅威として考えられます。

これはあくまで分析用のモデルで、システム構成やセキュリティ対策は、仮決めしてみたものですのでこうでなければならない、というものではありません。

三菱電機の攻撃のシナリオは以下の様なもののようです(一時トレンドマイクロのホームページにそれと思われる記事があったのですが、今は見つけられず、詳細はわかりません)。

・海外拠点でフィッシングメールを開いてしまい、マルウエアが拠点のクライアント(このシステム構成図では、OAPC-O)にバックドアが設けられる。

・C&Cサーバから拠点内部が不正アクセスされるようになる。

・ウイルス対策管理サーバ(SV-O)のぜい弱性が露見した時に、そのぜい弱性を突いて拠点のウイルス対策が無効化される

・そこから、本社のウイルス対策管理サーバ(SV-H)が攻撃され本社のウイルス対策も無効化

・C&Cサーバ、海外拠点経由で多くの情報が窃取される

リスク分析には、弊社のセキュリティリスク分析ツールを利用しました。これを使うとリスク分析シートなどの帳票がすぐに完成するためです。単なる煩雑な作業を減らし間違いを無くすために是非ご利用ください。

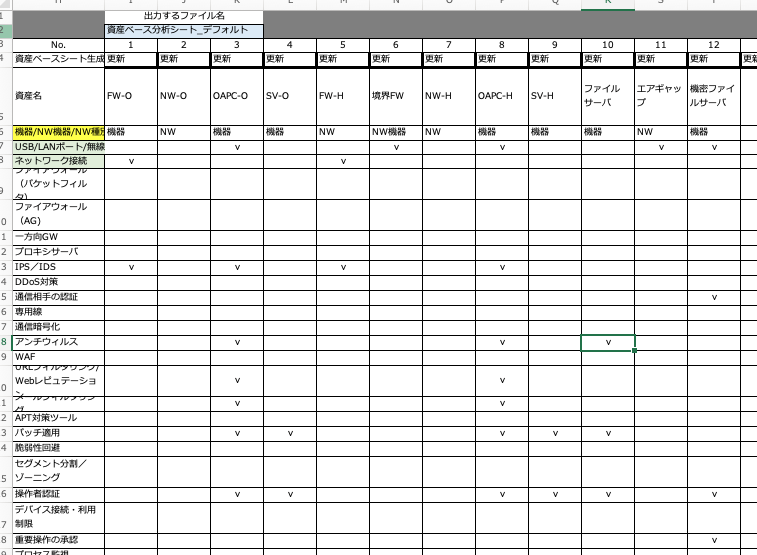

資産は、問題となったウイルス対策管理サーバがあるという点でしょうか。

分析は以下のとおりです。

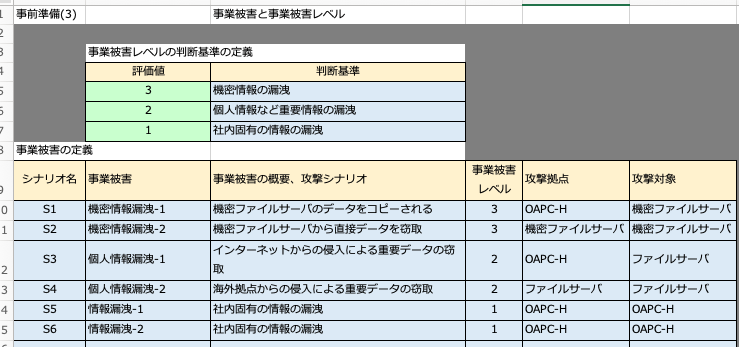

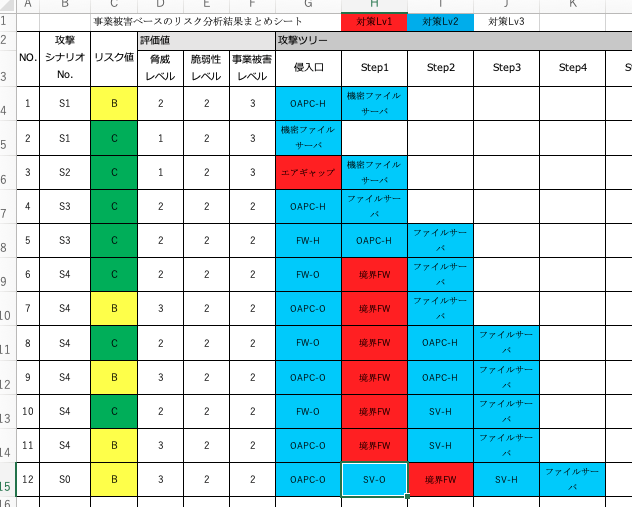

事業被害レベルと攻撃シナリオは以下の様に定義しました。事業被害レベルは、機密データが窃取される場合をレベル3、人事情報など重要データが窃取される場合をレベル2,その他のデータが窃取される場合をレベル1とし、レベル1のリスク評価は割愛しています。

対策は、天下の三菱という事でかなり対策されていると仮定しました(これは情報が無いのでわかりません)。

これで出てきた危険性の高いルートは以下のようなものです。

OAPC-H → 機密ファイルサーバ

機密ファイルサーバ

エアギャップ→ 機密ファイルサーバ

OAPC-H→ ファイルサーバ

FW-H→ OAPC-H→ ファイルサーバ

FW-O→ 境界FW→ ファイルサーバ

OAPC-O→ 境界FW→ ファイルサーバ

FW-O→ 境界FW→ OAPC-H→ ファイルサーバ

OAPC-O→ 境界FW→ OAPC-H→ ファイルサーバ

FW-O→ 境界FW→ SV-H→ ファイルサーバ

OAPC-O→ 境界FW→ SV-H→ ファイルサーバ

実は今回のインシデントの攻撃ツリーは、

・OAPC-O→SV-O→境界FW→SV-H→ファイルサーバ

となりますが、この危険攻撃ツリー候補には入っていません。

今回のインシデントではウイルス対策管理サーバが狙われたという事ですが、IPAの攻撃ツリーの考え方えでは、攻撃は最短ルートを中心に考えるため、一度管理サーバを通りまた戻って境界FWに入るような考え方は除外されてしまいます。この攻撃ツリーは、同様の考えでリスク分析ツールでも想定できない攻撃ルートなので(IPAの考え方に合わせて折り返しはカウントしないロジックとしている)、マニュアルで作成する必要があります。

ですから、分析者が熟考する必要があります。キーとなるのは、「このアンチウィルス管理用のアカウントが乗っ取られると広範囲なセキュリティへの影響が想定される」という点でしょう。ここに気付けば、この攻撃ツリーを考えられるかと思います。

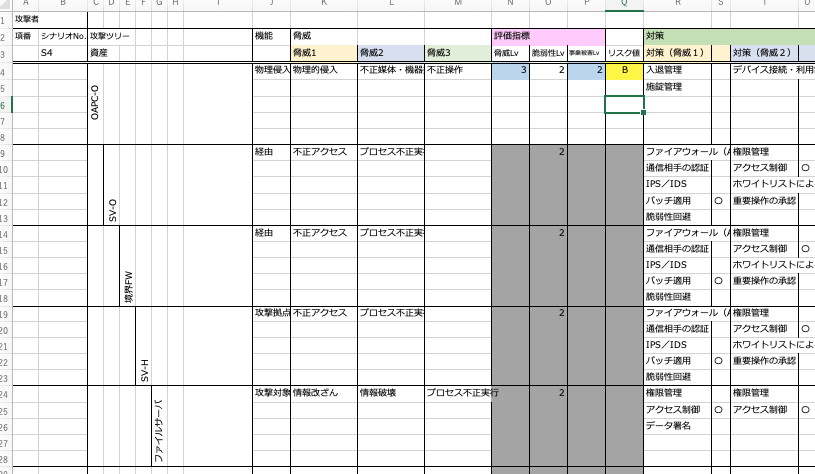

この攻撃ツリーを事業被害ベースのリスク分析シートに手動で書き込みます。

途中の評価は割愛しますが、リスク分析ツールを使って抽出された危険度の高い攻撃ツリーとこの攻撃ツリーを事業被害分析のまとめツール(リスク分析ツールに同梱)で整理したものが以下となります。

この攻撃ツリーを考える時、境界FWを不要なアクセスをさせないよう強化するか、ウイルス対策管理サーバのパッチ適用を即時として対策レベルを3まで上げる事で、ぜい弱性に対応することでリスク値を下げる事ができます。

またエアギャップは、入退室管理や持ち込み機器の厳重なチェックを行う事でリスク値を下げる事が出来ると思います(当然既に実施済みと思います)。

今回の分析を行って重要な考え方は、セキュリティ対策そのものが無効化されてしまうと、攻撃ツリーのリスク値も変わってくる可能性があるという事です。ウイルス対策管理サーバが無効化されると対策レベルが低下するためリスク値が変化してしまうというケースです。

この場合は対策が変更されたケースを変えてリスクの再分析を行うと終わりの無い分析となってしまうと思われるため、例えば即時ではないパッチ適用や弱いパスワードと同様に、破られる可能性もある対策として考えるのが妥当かと思います。

現状のIPAのリスク分析の例は3段階となっていて、この評価を明確に行うのは難しいですが、弊社の提案している対策4段階評価法などを用いると分析結果がもう少しはっきりわかるのではないかと思われます。

本件は、ステイトスポンサードな攻撃という事で、本来はこんなのあるのかという超ハイレベルな攻撃でしたが、地道に分析を行い対策を行う事が大切なのだという事を感じました。

ここまでのリスク分析からまとめまでは、ほぼ1日でできました。実際はシステム構成図や各資産のセキュリティ対策のリストアップなどでさらに時間はかかりますが、分析自体はツールとコツで大して時間がかからないという事です。 2020/3/2