第4回も同じく分析の前準備についての説明です。

[システム構成図について]

分析をおこなうには、第3回で述べたような各種の資料が必要です。

これらの資料をまとめるために、必要なポイントごとに必要な情報をあつめても良いのですが、できれば一気にあつめるのが良いと思います。

その理由は、システムの構成やデータの流れ、システム内の資産ごとに施されているセキュリティ対策などを五月雨的に集めるということは、ベンダーやシステムコンストラクターに何度も問い合わせを行うことになるからです。

必要な情報が集まったら、そのシステムの構成図を分析しやすいように翻訳した図面(システム構成図)を作成する事をお勧めします。

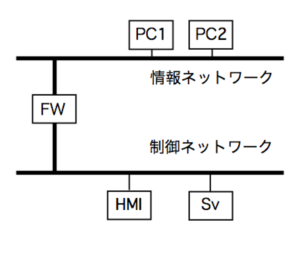

システム構成図を作成するときのポイントは、ネットワークを階層化して表現することです。

オフィス用のPCやファイルサーバなどが接続されている情報ネットワーク、制御用のHMIや制御サーバが接続されている制御ネットワーク、その2つを接続するファイアウォール。

おおよそこれが基本的な制御システムの構成ではないかと思います。

もしPCが接続された情報ネットワークと、制御に用いられる機器が接続された制御ネットワークがファイアウォール無しで直結されていたら、結構危ないです。ファイアウォールで接続されていても、その設定が適切に出来ていないことも多々あるようで、それも問題ですが。

ちょっと脱線しましたが、このようなシステム構成図が作成できたら、最後にデータの流れを整理します。

[データフローのまとめ]

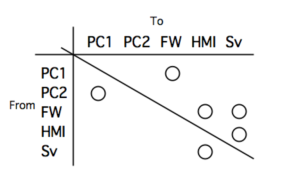

データがどの資産からどの資産に流れるかを記録します。

データフローをまとめるには、下のような表を作成しておくのが楽でしょう。

この表のFromからToにデータが流れるという事を表しています。

どうしてデータフローを考えるのかというと、データフローがある接続の方が、侵入や攻撃のコストが小さいと一般的には考えられるからです。

例えば上の例で、PC1からFWを経由してSvへと接続される場合、FWにPC1とSvのの接続許可が設定されていれば、悪意あるデータはPC1からSvへ簡単に届けることが出来ます。しかしながら、PC2からはFWを通過する許可が設定されていない場合、例えばFWの設定を変更する方法を探し、その先の接続可能な資産を探し・・といった大きなコストをかけなければならなくなるからです。

サイバー攻撃の場合は、その正確にもよりますが、より低いコストでの攻撃が実行されると考えられるので、まずはデータフローのある接続を分析するのが良いでしょう。勿論、全部の接続の組み合わせについて分析を行う余裕があるならそれも良いでしょう。

ただし全部の資産の組み合わせを考えると分析対象の数はすぐに数千、数万となるので注意が必要です。

次回は資産ベースのリスク分析について説明しようと思います。