長文です。セキュリティに詳しい方は、現状の何処が危険なのかからお読みいただいても良いかも。

ネットワークの分離とは

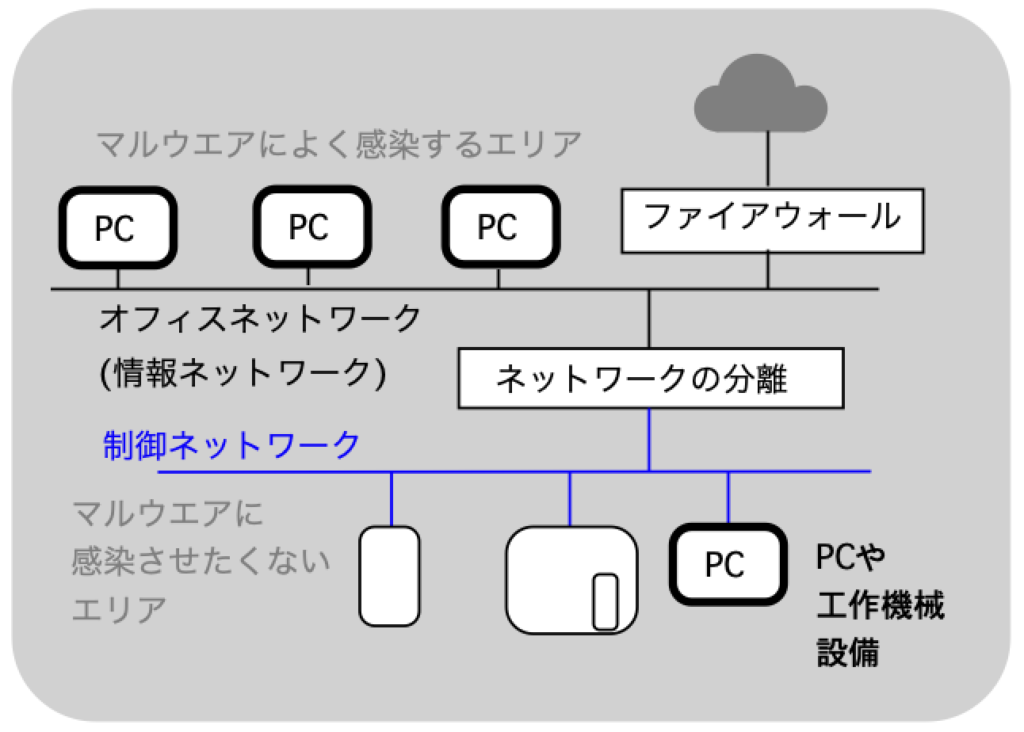

制御システムや製造装置、重要な電子機器は、サイバーセキュリティ的な観点から極力大事なところにしまっておきたいところです。その最もポピュラーな方法はネットワークの分離だと思います。ホームページやメールなどインターネットと密接に接続するオフィスネットワーク。オフィスネットワークでは、誤ってマルウェア入りのメールを開封してしまったり、気付かれない様にマルウェアが混入しているWebサイトを閲覧してしまったりというケースがあります。

これはもはや仕方の無い事で、そういった脅威からいかに重要な資産を守るのかという観点からネットワークの分離=セグメント分割が大切なのです。

セグメントの分割とはネットワークを一つの塊として使うのではなく、いくつかのグループの集合体として使う事です。セグメント分割すると、たとえどこかのグループでマルウェアが蔓延しても、他のネットワークまでの延焼を遅らせる事ができます。(食い止められるかはマルウェアの性質によります。またリモート接続でも同様です。)

このネットワークの分離で最もポピュラーなのはNIST SP800-82やIEC62443などの国際規格に紹介されている、ファイアウォールです。ファイアウォールは2つのネットワークを分離して余計な通信をブロックする事が出来ます。じゃあファイアウォールを導入しようか、と簡単に話を進められる組織の方々には以降のお話しは無関係です。頑張ってファイアウォールを導入していただければと思います。導入した後の設定と管理も必要ですが。

ファイアウォールの代わりはあるか?

ファイアウォール(内部用)は規模によってピンからキリまでありますが、ここでお話ししたいのは、そのキリの方なのです。つまり分離して守りたい機器(資産)が数台しかないような、しかもオフィスネットワークとのデータのやりとりはそれほどは無い、でもたまにしたいという小規模なシステムを想定しています。その数台のためにファイアウォールを導入しますか?導入して設定できますか?設定したあと(他の機材でもそうですが)運用できますか?

ポート数が少ないファイアウォールなら単体で10万円を切る価格で購入できます。ただし、購入費用以外に設定費用や年間保守、オンサイト保守等々でかなりの費用がかかります。この費用は必要でしょうか?

たとえファイアウォールを導入しても、ファームウエアの設定やアップデートの管理などの手間は必要です。じっさい超有名企業の内部ファイアウォールでも利便性のためさまざまな通信を許可していたり、設定ミスやファームウエアのアップデートを考えていなかったなどであまり役に立っていない、そんなドアに鍵を付けて鍵をかけていないようなファイアウォールもあるとかないとか(言えません)。

ここではそう考えて、もっと安くセキュリティリスクを低減する方法は無いか、という観点からこの話を書いてみました。これが最善ではなくて、こういう手もあるのでは、という観点でご覧ください。

こういうお話しは、おそらく他のどこにも出ていないと思います(だってどこでも自社のセキュリティ製品を推したいですよね?) いや〜長い前置きですね。ここからが本題です。

現状のどこが危険なのか?

オフィスネットワーク(IPA方式では情報ネットワークと呼ぶ)はルーターやファイアウォールでインターネットから隔離されているので、基本的にはインターネット側から攻撃を受ける事はありません。しかしながら、オフィスネットワークは人が持ち込みうるさまざまな脅威があります。つまり、メールに添付されたマルウェアを開封してしまう、メールに書かれているフィッシングサイトのURLをクリックしてしまう、ブラウズしていたサイトからマルウェアを知らないうちに拾ってしまう等々、注意はしていてもマルウェアのような脅威を呼び込んでしまう可能性があります。

オフィスネットワークの1台のコンピュータがマルウェアに感染すると、そのマルウェアは横展開といって同じネットワーク内のコンピュータを探して同じくマルウェアに感染していきます。このマルウェアのタイプがランサムウェアというデータを暗号化するものであれば、感染されたコンピュータは使えなくなり、情報窃取型であれば、情報漏えいが生じます。

ですが、異なるネットワークに対しては、マルウェアも簡単には感染を拡大できません。なぜなら個々のコンピュータから簡単には別のネットワークは見えませんから。これがセキュリティ対策のセグメント分割というもので、ざっくり言うと、複数のネットワーク(IPアドレスのグループが異なる)に分割することでダメージを減らす対策となります。実際のシステムでは、どうしても守りたい制御システムや重要なシステムはオフィスネットワークと別のセグメント(ネットワークのグループ)として設定する事でオフィスネットワークの病気を感染させないように隔離するという事になります。

まずは理想の形から:

大事なシステムへのリスクを低減する構成とは、制御ネットワークからインターネットへ接続しないこと、情報ネットワークから制御ネットワークに直接データを送れない(送りにくい)ようにする事(DMZという緩衝領域を設けること)になるかと思います。

DMZとは非武装地帯と呼ばれますが、情報ネットワーク側から通信できる唯一の領域というイメージです(つまりDMZ以外は情報ネットワークからは見えない)

制御ネットワークからはDMZの機器は見えるけれど情報ネットワークとは通信できないようにするのが理想です。ただし、制御ネットワークの機器のファームウエアやアンチウィルスのアップデートのためにはそちらのネットワークやインターネットが見える方が手間はかかりません。まぁ制御ネットワークにあるコンピュータはそんなアップデートが出来ないからどうするのか、という話ではあるのですが。

ちなみに、制御ネットワークのコンピュータをまめに全部アップデートしているケースは経験上皆無と言って良いでしょう。もちろんベンダーによってはそういうサービスを用意しているのですが。

これを実現できる最高最善の方法はデータダイオードと呼ばれる機器を情報ネットワークと制御ネットワークの間に挟む事です。データダイオードにより、制御ネットワークからは情報ネットワークに一方的にデータは送れるが、情報ネットワークから制御ネットワークには一つもデータを送ることができない環境を実現できます。値段は1,000万円コースですが。

そんな高価な方法が採れない場合はファイアウォールを用いるのですが、ここで提案しているのは、さらにファイアウォールでも難しいからもっと安上がりに異なるネットワークを実現する方法を説明しています。その方法とは、ネットワーク分離にルーターやL2スイッチを使う方法をここでは提案します。

ルーターは用いる環境の規模により性能が大きく異なりますが、極論すれば市販のホームルーターを使う事です。(WiFiルーターと呼ばれるようなもの。ただしWiFi機能は危険な入り口になるので必要が無ければ使わない方が安全。)できればDMZ付きのルーターが理想です。

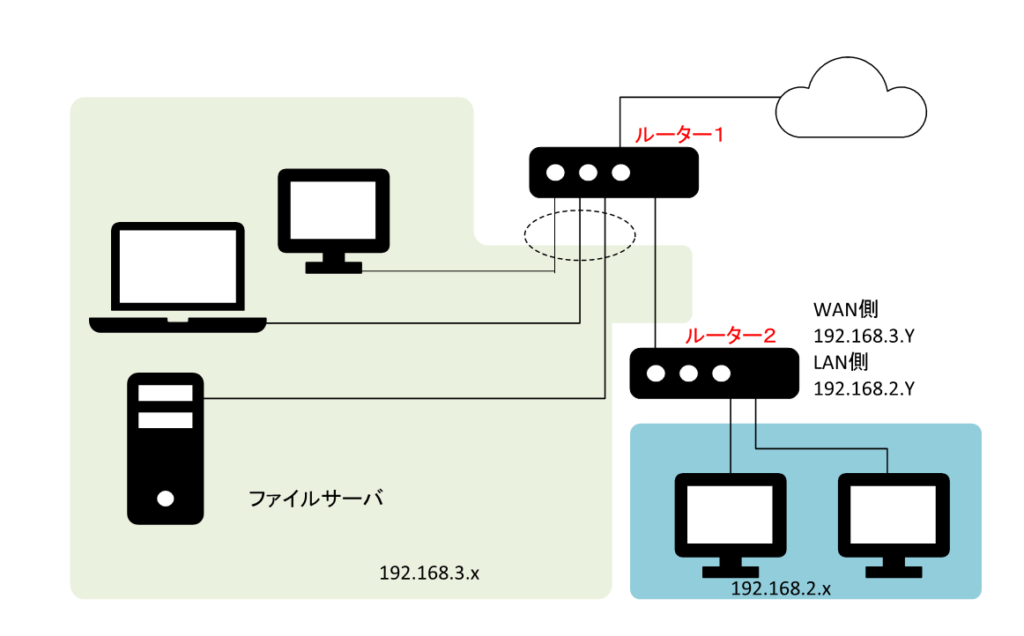

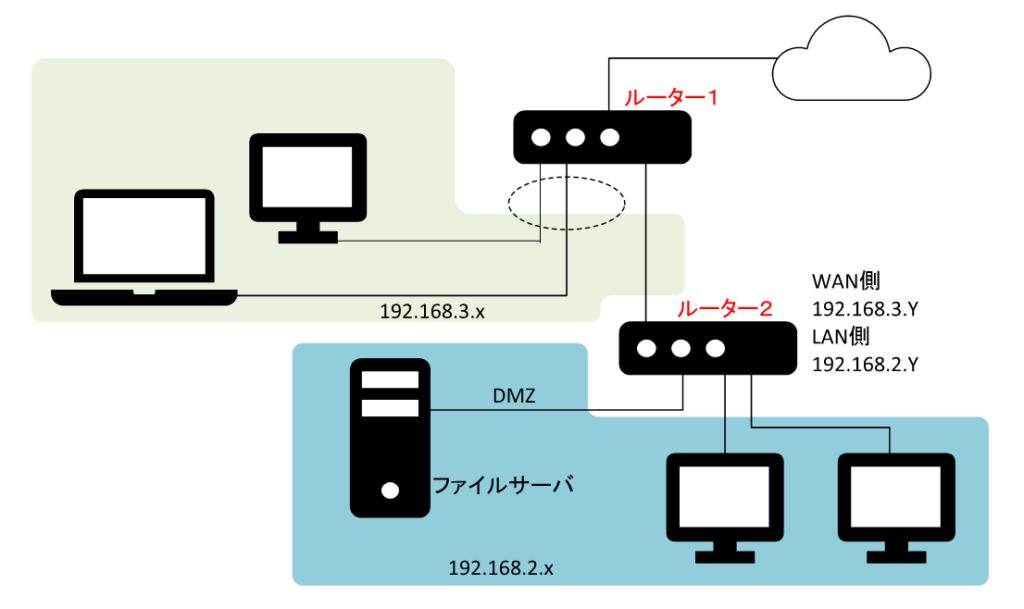

この方法を以下の図で説明します。

①ルーターによる分離

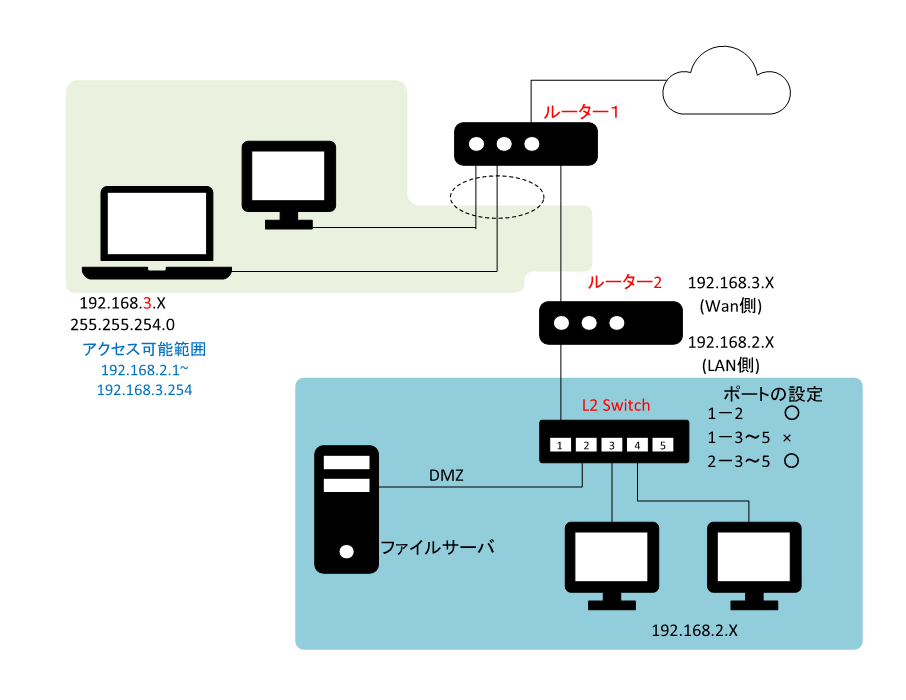

ルーター2が追加したルーターで制御ネットワーク(右側の領域)と情報ネットワーク(右側の領域)を分離しています。ルーターは5,000円くらいから購入できるし設定も難しくは無いでしょう。

この設定で、情報ネットワーク(192.168.3.x)から制御ネットワーク(192.168.2.x)は見えなくなり、制御ネットワークからは情報ネットワークを見ることができます。制御ネットワークからは情報ネットワークのファイルサーバにアクセスすることでデータのやりとりを行います。

この設定ではルーター2の下にさらにハブを設けて何台もの機器を簡単に増設できる事です。ただし、制御ネットワークから『うっかり』情報ネットワークのマルウェアを持ち込む可能性はある事に注意が必要です。

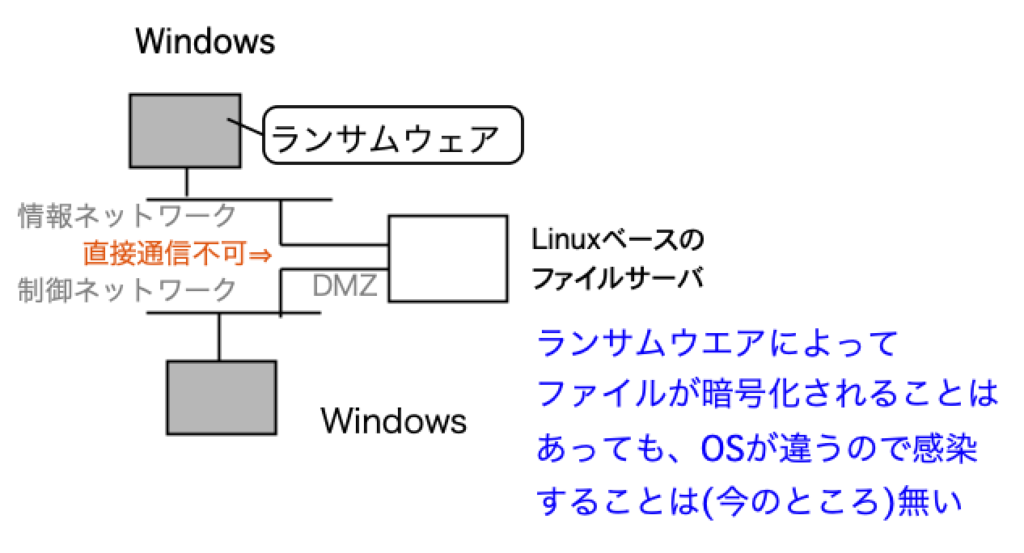

②DMZ付きのルーターを使う方法

DMZ機能が付いたルーターも簡単に入手する事が出来ます。これも数千円で購入する事が出来ます。

この場合は制御ネットワークのデータは同じネットワークにあるファイルサーバに保存し、情報ネットワーク側に保存されたデータはDMZにアクセスする事で利用する事が出来ます。

ここで理想は、DMZに置いたファイルサーバは情報ネットワークで使っているコンピュータと異なるOSのものが理想です。

例えば情報ネットワークでWindowsを使っているとすればDMZのファイルサーバはLinuxベースのファイルサーバとすることで、Windowsで動作するマルウェアがNASで同じように動作する事はありません。(ただしLinux版WannaCryなどもあるなど注意は必要です。また、情報ネットワークのコンピュータから接続されているネットワークファイルシステムのデータは暗号化されてしまいます。)これは以降のどの方式にも利用できます。

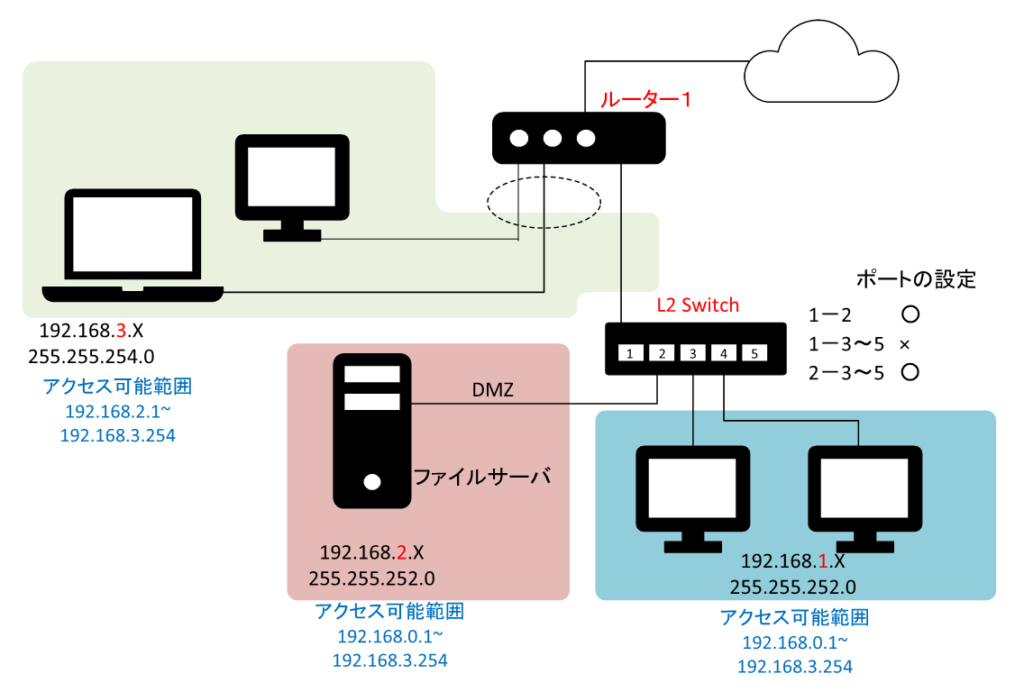

③L2スイッチを用いる

L2スイッチを使って、ネットワーク設定のサブネットマスクを工夫することでネットワークを分割することが可能です(サブネットマスクが普通じゃないのでちょっとだけ面倒ですが)。L2スイッチとは安価なハブですが、どことどこを通してどことどこを通さないといった設定が可能です。私が知っているPLANEXのL2スイッチGS105E(5ポート)は3,000円台で購入出来ます。

L2スイッチは単機能なのですがポート間の通信の制御が可能なので制御ネットワークと情報ネットワークは通信不可とし、DMZ相当のファイルサーバと制御/情報ネットワーク間は通信できると設定する事で、ファイルサーバを介したデータのやりとりが可能となります。

この場合、制御ネットワークのコンピュータは固定のIPアドレスとする必要があります。またスイッチによりますが、ポートをHUBなどで増やしても通信することが出来ない事が多いです。

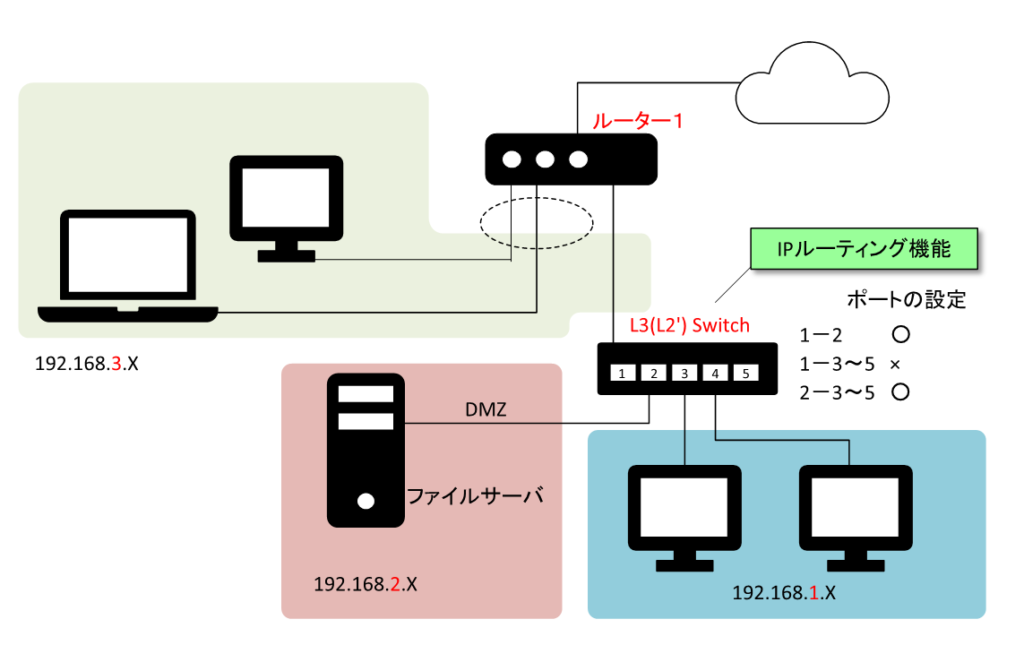

ちなみに、L3スイッチとすればいいじゃないか、と思われるでしょうが、はい、L3スイッチは理想です。ただしお値段は8万円〜(ポート数による)くらいとかなり高くなります。ただし、バッファローではL3スイッチのようにIPルーティングが出来るL2スイッチ(BS-GS20シリーズ)が1万円台で購入する事が出来、もっと簡単に環境を構築することができます。

このケースではサブネットを3つのエリアで完全に別にできるのでより安全とも言えるでしょう。

④ルーターとL2スイッチの両方を使う方法

ルーターとL2スイッチを組み合わせる事でセキュリティ上の機能を追加する事も出来ます。この方式ではルーター2がパケットの制御機能を持っていたりポートのモニタ機能を持っていたりする場合の監視や制限の機能を付加することができます。2つ組み合わせても必要ポートが少なければ1万円くらいで実現できますね。

ここで挙げたいくつかの方法はたった数千円〜数万円であなたの会社の資産の全滅のリスクを減らすことができます。

お試しになってはいかがでしょうか?いずれもメリットデメリットがありますので、わからない場合はお助けできます。