このへんでちょっとリスク分析の例を披露させていただきたいと思います。

今まで某所で業界の先端をいく企業をいくつもリスク分析をさせていただいたのですが、実際の事業者様の例は出せませんので、ここでは例として50代前後の方には一部ピンとくるかと思われる(私がそうですが)「謎の円盤UFO」のSHADO(シャドー)という組織のリスク分析を、弊社分析ツールを使って行ってみたいと思います。

謎の円盤UFOはサンダーバードなどでおなじみのイギリスのITCの作製した実写のSF特撮テレビ番組で、1970年に放送されています。

その頃にコンピュータとかセキュリティとかどうなんか?と思われるかもしれませんが、それがあるのです。

このSHADOという組織は、宇宙人の来襲に備えて極秘裏に設けられた組織で(宇宙人がいることが民間人に知れればパニックになりかねない)、後でご紹介しますが、当時としてはしっかりとそのあたりも描かれているのです。

普段そんな組織目立たないかって?はい。SHADOは映画制作会社という隠れ蓑があって、そのおかげで奇妙な形のオブジェがあっても不思議がられなという設定があったのです。

前置きが長くなってしまいましたが、リスク分析を始めましょう。

なお👉はIPAの『制御システムのセキュリティリスク分析ガイド第2版』のページを記しています。

1. 分析範囲と資産の明確化(👉p44)

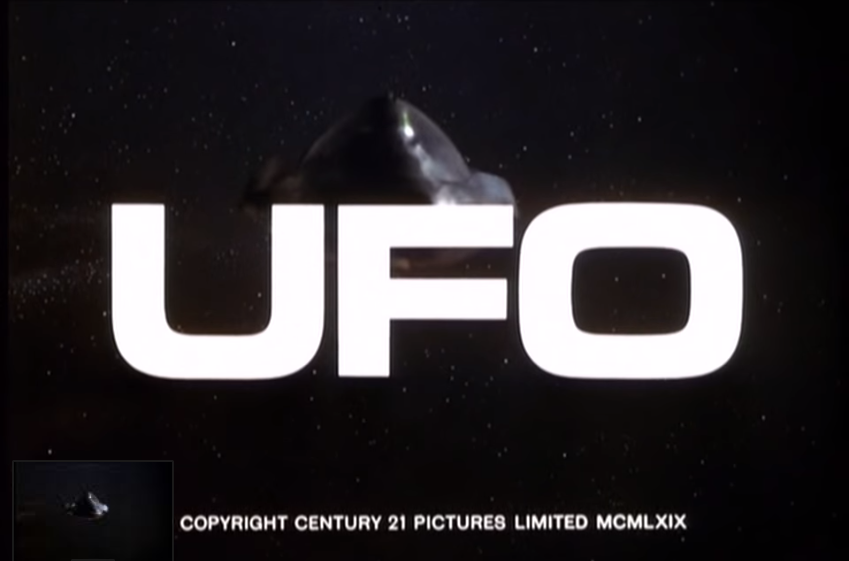

SHADOは英国の映画会社の地下深くに設けられた比較的小さい組織のようです。ただ、国際的に関連する組織には連絡網があるようです。しかしながら各国の組織はここではほとんど登場せず、SHADOがコントロールできる範囲外にあるものと思われます。

ですので、範囲はSHADOの管轄下にあるものとします。

列挙すると、

・UFOを検知するコンピュータ衛星『SID』

・第1次防衛網の月にある基地『MOONBASE』

・MOONBASEからUFO迎撃のため発進する『INTERSEPTOR』

・第2次防衛網の海洋に配備されている『SKYDIVER』

・SKYDIBERからUFO迎撃のため発進する『SKY1』

・第3次防衛網の地上に配備されている『SHADO MOBILE』

などがあります。(他にも色々と登場しますが、分析としては非定常機器として今回は分析からはずします。)

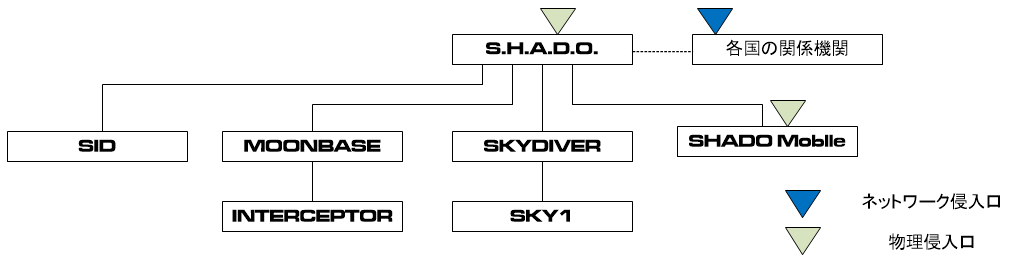

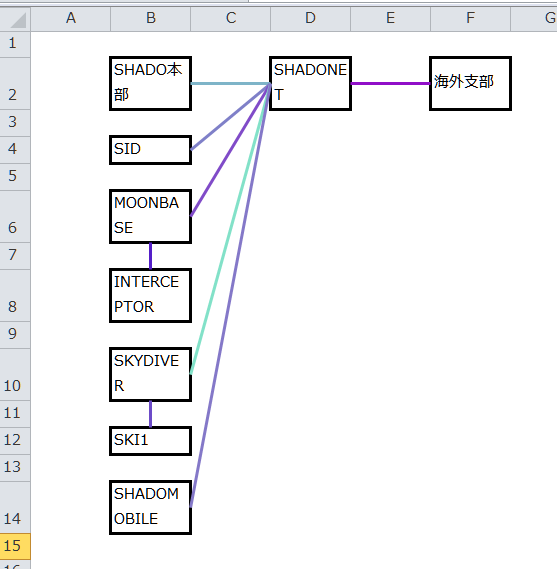

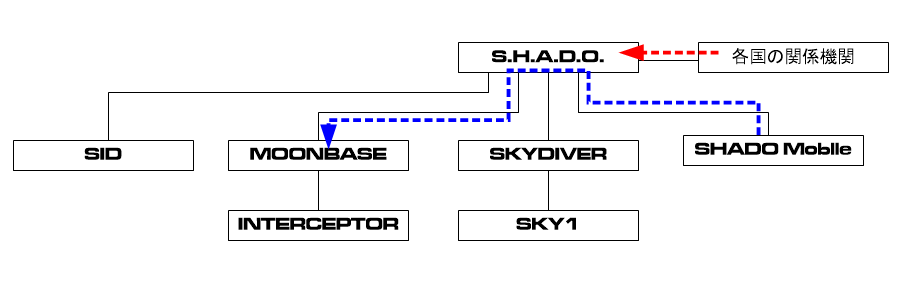

これらの資産はSHADOを中心に繋がっているように見えるので、結果的にシステム構成図は以下のようになっているものと思われます。

ちなみにこれらの資産間の通信は、第一話や第23話にあるように暗号化されているそうです。(第一話で入団2年目のオペレーターが暗号化を手抜きして怒られるシーンがあります)

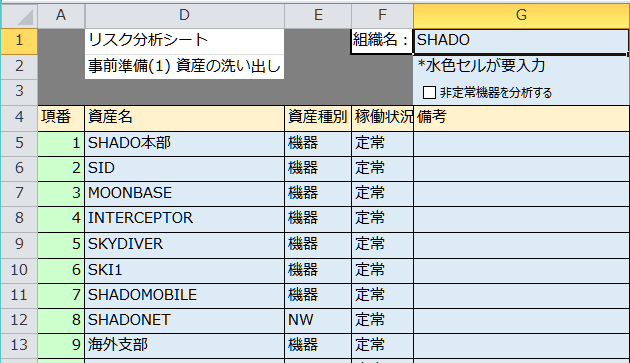

事前準備(1) 資産の入力

ここで早速、リスク分析ツールに諸々入力をしていきます。まずはツールの「事前準備(1)」タブの資産の入力を行います。あ、組織名は『SHADO』です。ネットワークはどの資産間も同じ仕様と考えSHADONETと言う名前で仮置きしてみます。

事前準備(2) 重要度の決定(👉p96)

資産をリストアップしたら重要度を決定します。今回は以下のような判断によって決定しました。

・SHADO本部:すべてに指示を出す中枢部で機能しなくなると全体が麻痺するため重要度3

・SID:これ一台しか無いがUFO検知は地球の反対側に配置されているMOONBASEと補完しながら使われているので重要度 2

・MOONBASE :SIDと同様。さらにINTERCEPTORへの指示だしの任務がある 2

・INTERCEPTOR:複数機あるため。(しかも良く壊されるので壊れるの前提) 1

・SKYDIVER 7つの海に配備されておりある程度バックアップ可能と考えました。SKI1への指示だしの任務あり 2

・SKI1 7隻のSKYDIVERにそれぞれ配備 1

・SHADOMOBILE 複数台での行動で、セットは複数あると推定される 1

・SHADONET 資産間をつなぐ唯一で重要な通信網 3

・海外支部 主導権は各国にあるようで、実働はSHADO本部と考えられる 2

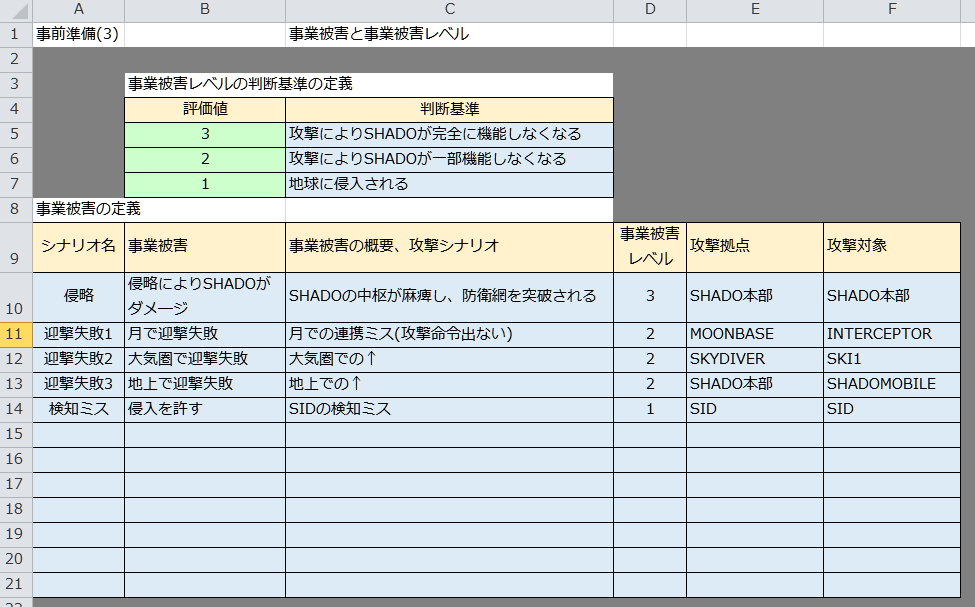

事前準備(3) 事業被害レベルの判断基準の定義(👉p105)

これは具体的な事業被害を想定するのがイメージしやすいでしょう。重要インフラなどでは、サービスが停止することで生じる支障の大きさによりますが、SHADOの場合、民間には極秘事項となっているため、表向きの被害は見えません。基本的な使命は、UFOによって宇宙人が地球に侵入してくるのを阻止することになっているので、それが阻害される場合を事業被害と考えました。

事業被害の定義(👉p106)、攻撃シナリオの選定(👉p184)

次に、事業被害の内容とそれがどうしたら生じるかのシナリオを選定します。

ここでは、SHADOそのものが機能しなくなる場合を事業被害レベル3、迎撃がうまくいかないケースを事業被害レベル2としました。検知ミスも事業被害ですが、今回は事業被害レベル1のケースは分析を行わないとしました。

事前準備(4)

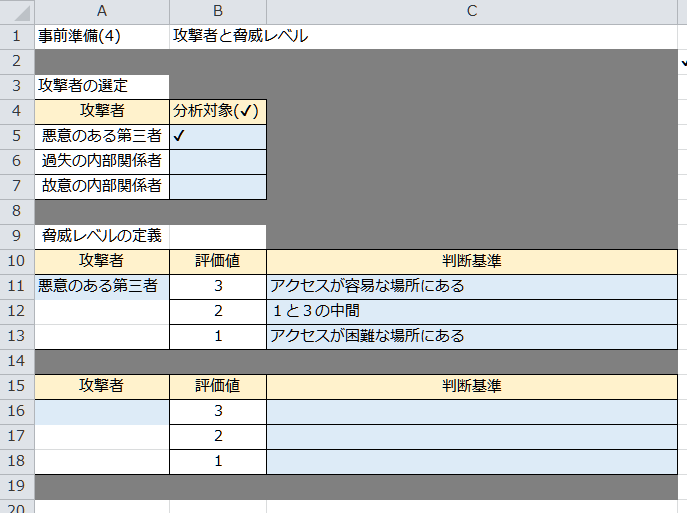

攻撃者の選定(👉p114)

リスク分析ではさまざまな攻撃者を想定できますが(例えば反抗的な内部のライバルなど)、ここでは素直に宇宙人に対する分析を行います。その場合、攻撃者の技術力は高く侵入は生き残りをかけているためモチベーションはとても高く脅威としては高く判定されます。脅威を下げる大きな要因は、地球環境では生身で生きていけない(普段特殊な液体に漬かっている)事でしょうか。

脅威レベルの定義(👉p118)

脅威レベルはさまざまな観点から定義できますが、今回はアクセスの容易性(=アクセスが困難だと脅威は低下する)を主に定義しました。

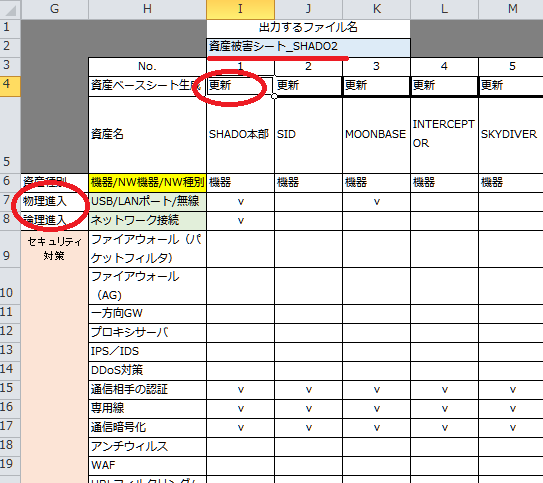

対策の入力(👉p133)

各資産で既に行われているセキュリティ対策があればチェックしておきます。

「謎の円盤UFO」では通信は暗号化され、デコードは受信側のハードウエアで直接されるとか、固有の人の署名が必要(データ署名、操作者認証?)、SHADO本部の入室は秘書の前を通りさらに音声入力(生体を含む多重認証)が必要、等のセキュリティ対策は番組から読み取れます。

ちなみに、盗聴器隠しカメラのチェックは自宅を含め毎週行っているそうです。1970年当時としては凄いですね。ただしその当時はインターネットなんて考えもしなかったでしょうし、ファイアウォールやWAFなどは無かったでしょうから、一部対策は推定で入力しています。

また、物理的/ネットワークの侵入口と考えらえる資産にチェックを入れておきます。

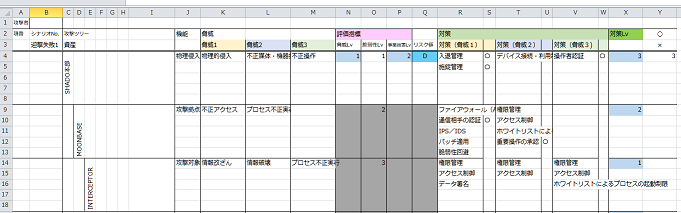

資産ベース分析シートの生成

対策が入力出来たら、資産ベース分析シートを生成します。シート生成はこのツールの最も便利なところで、出力するファイル名を入力して、各資産名の上にある【更新】ボタンをダブルクリックします。

全て同じファイル名にしても、資産が上書きされることなく対策項目まで記載されたシートが追加されていきます。

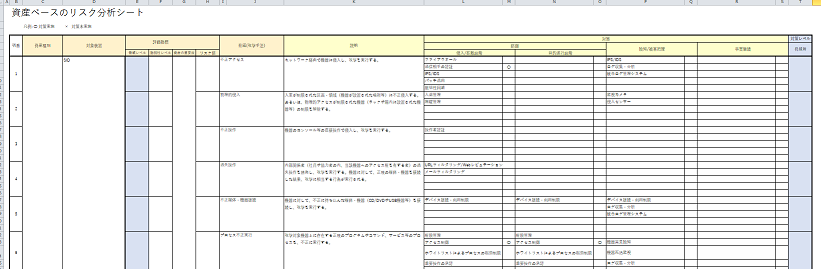

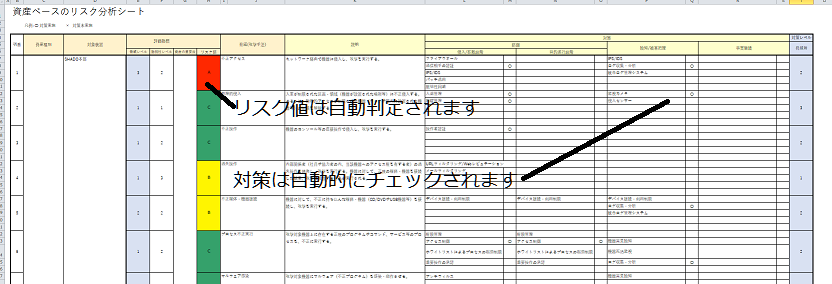

生成された資産ベースのリスク分析シートの水色のセルがいくつかあります。各脅威に対する脅威レベルと対策レベルの欄です。

例えばSIDなら宇宙空間にあるので物理的な侵入はまず無いでしょうから脅威レベルは1、無線なので通信網を混乱させられるケースは想定されるので(ムーンベースではそういうストーリーがありました)、高負荷攻撃の脅威レベルは2、というようにレベルを定めます。対策レベルは、各脅威の対策欄にどれくらい○が付いているかでレベルの値付けを行います。(👉p155~ 〇が無ければレベル1、1つ以上あれば2、特定の条件でレベル3)

このツールでは対策レベルを入力するとリスク値は自動的に判定されます。

これで資産ベースのリスク分析シートは完成です。

ここまで資料が揃っていれば半日もかからないのではないでしょうか。

接続関係図の作成(👉p76)

事業被害ベース分析で必要となる攻撃ツリーを検討するためにはまず、接続関係図を作成します。接続関係図は、接続関係マトリックスに接続されている資産にvのマークを入れていきます。マークが入れ終わったら、接続関係図生成のボタンを押すと【トポロジ】のシートに接続関係図が出来上がっています(ちょっと不格好なのはご容赦くださいね)。接続関係図がシステム構成図とあからさまに異なると思ったら、再度接続関係マトリックスを見直してください。

トポロジ―図

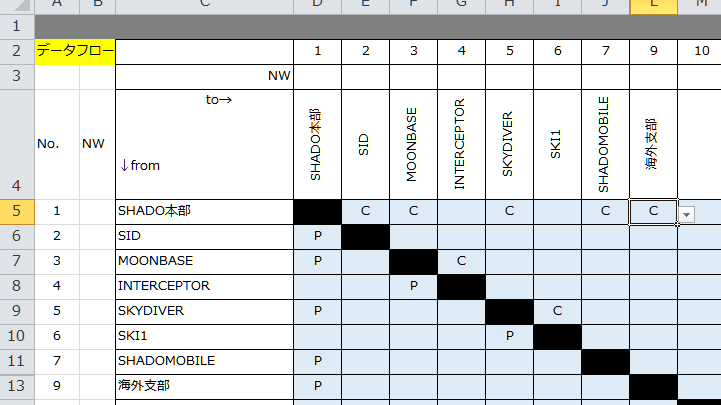

データフローマトリックスの作成(👉p79)

データがどこからどこに送られるかを記述します。このデータフローがある所は、正規の通信ルートとなるので、侵略されると容易に通信が成立してしまうため、攻撃が成立しやすい危険経路としています。ここではその危険経路の洗い出しを自動的に行います。評価時にはデータフローに重みを付けた攻撃ツリーの評価を行いますが、極論すればわからなければわかる範囲でも大きな問題にはなりません。

ここではSHADO本部では各所からの情報(P:プロセス値)をモニタし、その結果を踏まえてSHADO本部から各所へ指令(C:コマンド)を送出するというモデルにしました。

攻撃ツリーの評価(👉p187-213)

このツールでは、ありそうなルートを定量的に評価してリストアップする仕組みを入れ、6章のかなりの面倒な部分を自動化しています。

【入力】のワークシートで、シナリオ名を選択し、攻撃拠点、攻撃対象を選択します(今回は選択の余地はありませんが)。

攻撃ツリー評価のボタンを押すと、このシナリオに対する危険経路リストとその時の評価値が危険経路リストのタブに表示されます。このリストは大量になる場合もありますが、その時は評価値の高い攻撃ツリー(=攻撃の手間がかかるツリー)は以降の評価から外すことで手間を減らしています。

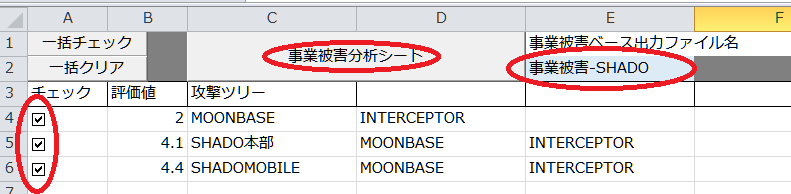

事業被害ベースの分析シートの生成

出力したい事業被害ベースの分析シートの名前を入力して、 危険経路リストに表示されている攻撃ツリーのリストの中から、スコアの小さいもの(今回はすべて)をチェックして、【事業被害分析シート】のボタンを押すと、事業被害ベースの分析シートが自動生成されます。

これをまた、シナリオの選択-攻撃拠点/攻撃対象を選択して新たな危険経路リストを求めてシートを追加します。ちなみに同じファイル名を指定してもシートは上書きされず追加されます。

事業被害ベースの分析シートの完成

生成された事業被害ベースの分析シートの中で未入力の、攻撃ツリーの脅威レベルと対策レベルを入力すれば、攻撃ツリーのリスク値は自動的に求められます。

ここまでで、事業被害ベースのリスク分析も完成です。

SHADOの弱点を調べる

ここですべては書きませんが、リスク値が高く気になった攻撃ツリーを紹介します。

○資産ベースのリスク分析結果

SHADO本部への不正アクセスのリスク値はA!

重要度が高いためリスク値が高くなっています。ネットワーク経由の攻撃としては一番可能性の高いのは地球上にあり防備の手薄な支部からの攻撃でしょう(宇宙からの侵入を阻止しているが既に何人も侵入済みなので)。対策としては、支部との間にファイアウォールを入れて不正アクセスを監視するのが良いと思われます。

○事業被害ベースのリスク分析結果

リスク値がBの攻撃ツリーがいくつかありました

気になるのは、SHADOMOBILEからMOONBASEに不正アクセスし、そのまま攻撃とかINTERCEPTORに偽のコマンドを出す(例えば迎撃しない)ようなシナリオです。SHADOMOBILEは地上にありアクセスしやすいにも関わらず、セキュリティ対策があまりできていないように見えます。(私の勉強不足かも。そうでしたら教えてください。)

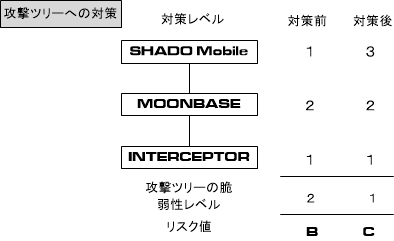

このケースでの攻撃ツリーの各資産での対策レベルは、

SHADOMOBILE:対策レベル1→MOONBASE:対策レベル2→INTERCEPTOR:対策レベル1 でリスク値Bとなっています。

SHADOMOBILEの対策として、2要素認証を入れるなどして対策レベルを3とすればリスク値はBからCへと下げることが可能です。

SHADOのような組織でもセキュリティリスク分析を行ってから対策を検討することで、本当に必要なポイントの対策が可能となると思います。

このシートは以下のリンクから無料で入手可能です。