昨日(4/21)、IPA((独)情報処理推進機構)とNTT東日本が、シン・テレワークシステムを発表しました。弊社では、早速その環境を検証してみたのでご報告します。

このシステムは、新型コロナウィルス対策実証実験という名の実験的なプロジェクトで、テレワークを推進するための仕組みを急遽構築したものです。

特徴は、ソフトイーサVPNを軸として非常に簡単で安全にリモートデスクトップ型のテレワーク環境を構築できるところにあります。

NTT東日本のプレスリリースより

リモート環境といってもさまざまな形態がありますが(手前味噌ながらここなどを参照ください)、一般的なリモートデスクトップ型の環境構築のためにはVPNの仕組みを用意する必要がありました。VPN用ルータやソフトを用意して、ポートフォワーディングやDMZといったネットワークシステム側のセッティング変更を行い、やっと実現できるというかなり高いスキルを要するものでした。しかもドメインが無いようなケースでは、ダイナミックDNSを利用してインターネット側からアクセスしやすくするなど大変な手間がかかります。しかも簡易的な方法として用いられているPPTP VPNは安全ではないという。。

ところが、このシン・テレワークシステムは、仕事場(操作される側)のPCにサーバソフトを入れ、操作する側の自宅PCにクライアントを入れるだけで、ルータやファイアウォールの設定を全く行う必要が無く、しかも無償で高度なテレワーク環境が実現できます。

じっさい劇的に設定が簡単で、弊社でテストしたところ、インストールは各数分で、PC以外の設定は不要でした。

シン・テレワークシステムを使ったリモートデスクトップ画面

速度も今のところ全く問題無く、快適な利用ができました。

ただし、この環境はあくまで新型コロナの影響でリモートワークが必要だけれど構築がわからない、というケースを極力限り減らすための施策の一環として用意された暫定的な環境で、2020/10/31までの運用とされています。また、通信品質もユーザが少ない今は快適ですが、今後どこまで快適なのかはわかりません。

セキュリティの観点からは、通信が高度な暗号化されているため、情報がそこから漏れる心配はありません。また自宅環境へのデータの漏えいは、共有機能無効版というサーバソフトも用意されており、配慮されています。

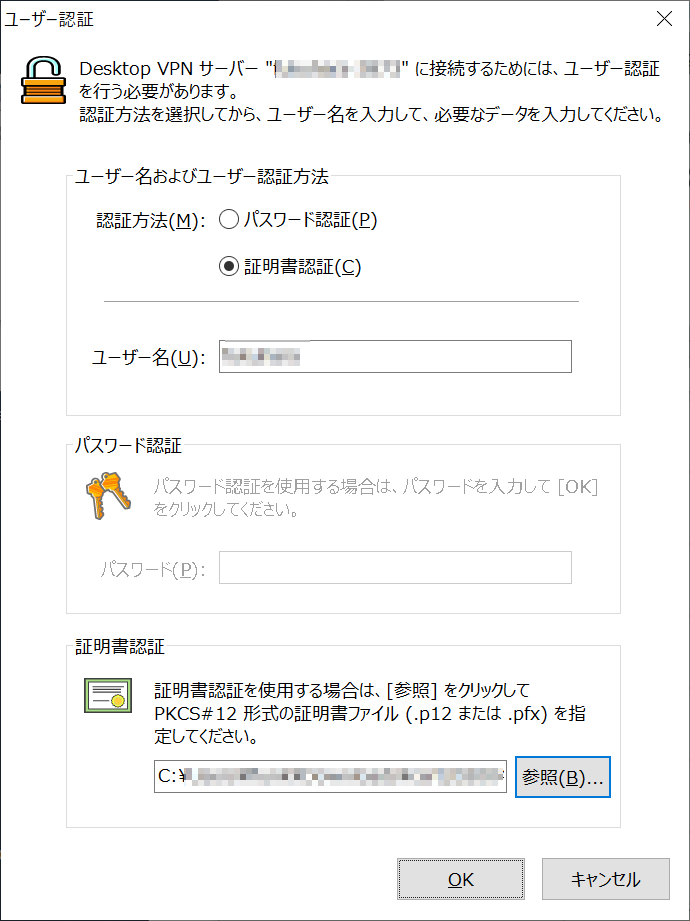

また、他者が接続してくる可能性は、シン・テレワークシステムで用意されているどの認証方法を使うかで、リスクの大きさは変わると思います。基本的な認証方法は、ソフトイーサVPNのコンピュータ名とパスワード+PCのログインでの認証になるため、コンピュータ名を簡単なものにしたり連番にするような場合は、じわじわと侵入される可能性がある(通信が確立するとパスワードを求められるという手順がある)ため、複雑なコンピュータ名+パスワードなどを用意しておく必要があります。

また、このシステムでは高度な認証方法にも対応しており、ドメイン認証や公的機関の証明書、独自の証明書などさまざまな方法をサポートしています。

証明書認証の画面の例

ただし(検証が不十分で申し訳ないのですが)、PCはリモートデスクトップ機能が使えるものになるかと思います。Windows 10の場合、 Windows 10Pro や Windows 10 Enterpriseなどビジネス向けのOSでしかマイクロソフトのリモートデスクトップ(RDP)は使えません(Homeでは不可)。ブラウザを使うなど他の方法でも実現できるのかもしれませんが、RDPの話も含め本システムの説明には記載がありません。

(このRDPの機能有効化もひと癖あったのですがそれはまた)

まとめになりますが、このシン・テレワークシステムは、今までテレワーク環境をどうして良いか、また大変なコストがかかると思われていた方に、無料で十二分な環境を提供できる素晴らしいシステムだと思います。

ただ、一方ではシステム管理者にとっては、こんなに知識も要らず(本当は必要ですが)セキュリティホールを空けてくれる恐ろしいシステムでもあるかと思います。

セキュリティと利便性は常にせめぎ合っています。ここでまた新しいせめぎ合いが出来たのかもしれませんが、業務を持続させるためには、まずこの新コロナをなんとかしなければなりません。そのためには有効な武器の一つになるのではないでしょうか。

また、安全な環境を構築したいとお考えの方は是非お知らせください。

- 投稿タグ

- サイバーセキュリティ, テレワーク, リモートワーク