2020年のランサム被害

ランサムウェアの被害は今やサイバー攻撃のもっとも悩みのタネではないでしょうか?毎日のように海外では報告があがっています。日本ではどうかというと、大阪商工会議所と神戸大学の昨年の報告によると、既に7%もの中小企業がランサムウェアの被害を受けているとのことでした。

要は、報告していないだけなんですね。(日本では一般的な報告義務はありません)

ランサムウェアの緩和策(最近、対策ではなく緩和策と呼ぶ事が多いのでこちらを使います)は、結論からいうと『打つ手無し』のようです。

確かに、フィッシングメールにひっかからないよう教育を行ったり、UTMなどを入れてシステムを守るのは緩和策の一つにはなりますが、それら緩和策の回避方法があるためそれでもやられている、というのが2020年現在の実態です。(詳細は後日説明します)

ではどうすべきか、というと、確実にバックアップを取っておいて、すぐにリストアできるようにするというのが唯一の確実な緩和策です。ちなみに、ランサムウェアの種類によっては、オンラインのバックアップも暗号化される場合がありますので、最も確実なのは面倒ですがオフラインバックアップです。

*中小企業のできること、としてリンク先の記事も参照ください。

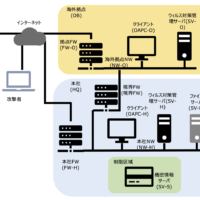

ランサム緩和システム構成

しかし、INJANETでは、今の時点ではもっと確実な緩和策があると考えています。それがここで紹介するランサムウェア回避のシステム構築なのです。

このシステムは、中小規模に限られるかと思いますが以下の様なシステムを組みます。

ここでは、メール用PCがWindowsの場合、ファイルサーバをLinux(OA用のPCとは異なるOS)のNASにしておくのがポイントです。

また、ファイルサーバでは定期的にバックアップサーバにバックアップが取られます。間に設置してあるのかVLANが構成できるスイッチです。

このスイッチではメールサーバ用PCとファイルサーバは通信可、ファイルサーバとバックアップサーバも通信可としておき、バックアップサーバとPCの間は通信不可としておくのがポイントです。

上のポート番号(緑色)では、1〜4を同じグループ、4と5を同じグループにまとめます。これらの設定についてはリンク先も参照ください。

そしてここで使うVLANを構成できるスイッチが数千円なのです。(サーバが無い場合はそれも必要となります)

緩和の仕組み

ランサムウェアが持ち込まれるケースでは、メール用のよく利用しているPCがフィッシングメールやUSBメモリ経由でランサムウェアを持ち込むというケースです。そのような場合はまず、メール用PCが接続されたネットワークに広がります。被害はメール用PCにリンクが張られているファイルサーバにも及びます。メール用PCとファイルサーバが共にWindowsOSである場合、同じランサムウェアがファイルサーバにも感染し、感染の連鎖は続きます。

仮にこのファイルサーバがLinuxなど他のOSの場合も、メール用PCからファイルサーバ上のファイルが暗号化されてしまいますが、感染の連鎖は止めることができます。

さらに、PCからバックアップサーバはスイッチにより通信が止められているため、暗号化はファイルサーバ止まりとなって、バックアップサーバはランサムウェア被害から免れます。

実際はWindows版、Linux版の両方の存在が確認されているランサムウェアもありますが、両方同時の攻撃は今のところ見当たりません。(とは言っても、オフラインバックアップも取っておくに超したことはありません。)

また、上記のシステムでセグメントを分割してより安全にするとか、ファイルサーバの手前に弊社「ネットワークの見回り当番」などのモニタを入れて、ファイルサーバの暗号化が始まった時点でアラートを上げるシステムも考えられます。

このような中小企業のサイバー攻撃への緩和策は、必要最小限を確実に、まず自社のリスクを分析から始める必要があります。INJANETでは近日、中小企業を中心としたお客様に向けた格安のサイバー攻撃緩和システムの構築サービスを開始予定です。